AWS 推出宣告式政策功能 降低 DevSecOps 協作摩擦

AWS

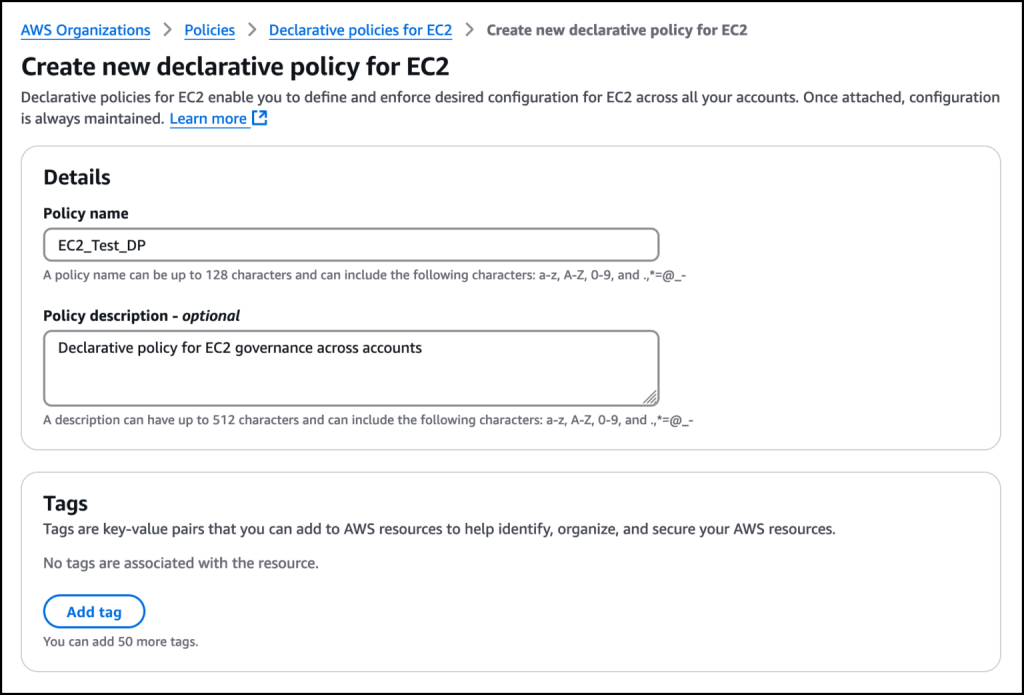

Amazon Web Services(AWS)本週在 re:Invent 2024 大會上宣布,正式推出一項全新的「宣告式政策(Declarative Policies)」功能,旨在降低開發、安全與營運團隊(DevSecOps)間的協作摩擦,並強化雲端環境的資安管理。

這項功能讓 IT 團隊能夠以宣告方式指定並強制執行特定的 AWS 服務設定,確保在應用程式更新或新增帳號時,設定不會被意外或惡意變更。

AWS 資安總監 Mark Ryland 表示,相較於傳統僅「希望」被遵守的資安政策,宣告式政策能直接反映實際的資安意圖,並主動防止錯誤設定出現。

實際應用舉例

舉例來說,IT 團隊可透過這項功能設定,全面封鎖所有帳號下的虛擬私有雲(VPC)對外公開存取,即便開發人員日後新增了功能或 API,該設定也不會被覆蓋或忽略。

目前,宣告式政策支援的服務包括:

- Amazon EC2

- Amazon VPC

- Amazon EBS

支援的政策內容包含:

- 強制使用 IMDSv2(Instance Metadata Service v2)

- 啟用序列主控台以利故障排除

- 設定允許的 Amazon Machine Image(AMI)

- 封鎖 Amazon EBS 快照、EC2 AMI 及 VPC 的公開存取等

這些政策可透過多種方式建立與管理,包括 AWS Organizations 控制台、AWS CLI、AWS CloudFormation 或 AWS Control Tower。

值得注意的是,宣告式政策可防止所有不符合政策的行為,不論是透過使用者自行建立的 IAM 角色,或是 AWS 服務所使用的 service-linked role 所執行的動作,皆無法繞過。

改變資安角色與責任劃分

Ryland 指出,雖然目前尚未明確規定由誰負責實作這些政策,但越來越多資安團隊開始聘用具備軟體開發能力的工程師,負責以程式化方式推動資安措施。

長遠來看,這項政策也將進一步整合至平台工程(Platform Engineering)的架構中,協助企業集中式管理整個 DevSecOps 流程。

宣告式政策對抗「設定錯誤」這個資安夢魘

過去在雲端環境中,**錯誤設定(Misconfigurations)**一直是重大資安風險來源。由於現代雲端服務多由應用開發人員以程式化方式佈建,而他們通常並不具備資安專業,導致像是 S3 Bucket 開放存取這類錯誤頻繁發生,也讓駭客更容易透過自動化掃描工具進行資料外洩等攻擊。

AWS 雖然持續透過使用者介面優化與預設限制,降低錯誤發生機率,但此次推出的「宣告式政策」讓政策 enforcement 更進一步地「自動化、規模化與不可規避」,真正從根本防堵這類錯誤發生。

結合 AI 打造主動防禦型雲端資安架構

AWS 也同步升級其雲端資安服務 Amazon GuardDuty,導入機器學習演算法來偵測並分類潛在攻擊模式,例如:

- 權限掃描(Privilege Discovery)

- API 操作異常

- 資料滲透(Exfiltration)

這些威脅會依據嚴重程度自動排序並生成自然語言摘要,同時提供可行的修補建議,幫助 DevSecOps 團隊快速回應。

此外,AWS 也能攔阻針對網路流量的惡意掃描行為,進一步防止網路側的攻擊入口。

最終目標:在不拖慢開發速度下實現資安落地

正如 Ryland 所言,挑戰始終在於:如何讓開發人員「無法犯錯」,而不是僅僅「提醒不要犯錯」。這需要的是制度化、不可輕易繞過的資安防線,而不是靜態文件或口頭警告。

透過宣告式政策與 AI 驅動的資安工具,AWS 正在打造一個讓資安「融入流程、內建於平台」的新雲端開發模式。不僅讓開發者更安心,也讓資安團隊不再疲於奔命。