以政策為基礎的管理:企業授權現代化

AWS,GCP

隨著我們從內部部署環境轉移到基於雲端的環境,並通過代碼管理政策,我們無意中改變了管理基礎設施的方式。過去由IT/安全團隊管理的基礎設施,現在已轉移給工程運營團隊管理。隨著這種轉移,工程團隊發現自己現在正在控制新的環境,包括特權環境的存取管理部分。在特權環境中控制和管理存取權的這種新變化,需要我們採用新的方法來解決特權存取管治的問題。

轉移到基於雲端的環境

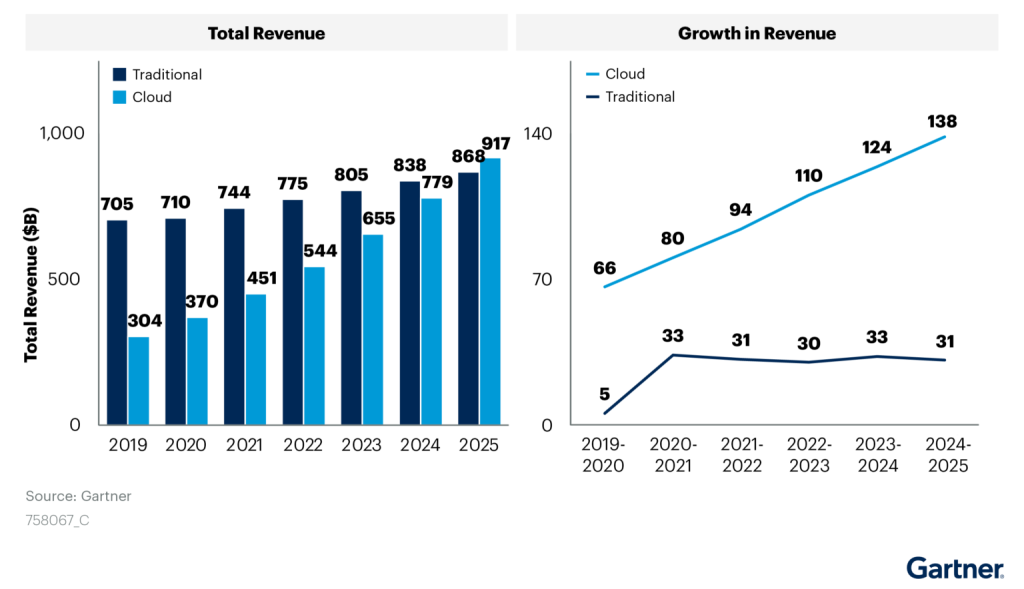

過去幾年,雲端採用率快速增長,儘管許多組織已經從內部部署環境轉移到雲端,但COVID-19大流行加速了這種轉移,使遠端工作成為常態,並改變了管理職責的方式。

這些組織發現,他們需要採用新的工作方式,才能為場外工作人員提供並支援關鍵服務。因此,超過90%的組織已採用某種形式的基於雲端的基礎設施,改變了他們的工作方式。

對於需要提升雲端基礎設施存取管治的技術棧而言,雲端無疑是主導。事實上,驚人的94%的企業報告說,他們今天正在使用雲端服務,75%的人表示安全性是他們的首要考量。

全球雲端轉移情況,2019 – 2025

Gartner研究副總裁Michael Warrilow表示:”由於COVID-19,過去兩年來,組織為了應對新的商業和社會動態,雲端轉移只會加速。”

轉移到快節奏、以客戶價值為導向的思維

自從切換到新的敏捷工作環境以來,客戶已經習慣期待非常快速的服務。與過去每幾週將變更部署到生產環境一次不同,現在每天部署到生產環境數百次已經變得司空見慣。

- 存取需求:更加頻繁、更加動態。

- 動態變更:隨著公司新的敏捷工作步伐,存取權變得複雜了一百倍。(能夠為客戶提供支援、修復錯誤,並能夠快速移動,需要支援客戶手中產品的數百次變更。)

- 存取規模增加:隨著轉移到基於雲端的基礎設施,現在只需點擊一下按鈕,就可以創建5000個數據庫。所有這些都需要存取管理,因為每個數據庫都需要了解誰需要以何種方式存取。

需要新解決方案

AWS、Azure和GCP等雲端供應商,現在是人們工作的方式。而且大多數資源,無論是數據庫還是運行的機器,都在雲端環境中運行。然而,轉移到雲端的公司對於他們的傳統特權存取管理(PAM)解決方案為雲端資源所提供的功能感到不滿意。這些解決方案並不適合他們的新需求。相反,他們需要一種靈活且可擴展的解決方案,與他們新的工作環境相匹配。

由於缺乏選擇,公司選擇讓工程團隊投入時間創建新的解決方案。這些解決方案旨在提供以下好處:無障礙地獲得權限、輕鬆整合他們今天使用的工具,以及不需手動設置和手動存取請求,而應自動執行這些任務。

他們正在以各種方式創建這些解決方案,包括以下示例:

- 開發人員入口網站:開發人員入口網站是公司內部的開發人員入口網站,充當開發人員資訊的存放庫。它們的工作方式是將數據集中在一個內部入口網站上,為開發人員和經理提供構建系統的能力,以便監控軟體生態系統、接收有關更改的警報,並以視覺化方式呈現相互關聯的詳細資訊。該入口網站還簡化了監督軟體開發生命週期各個方面的任務,包括微服務互連、所有權狀態、依賴關係、資源分配等。通過利用這些入口網站,公司正在交付和獲得對雲端環境的權限。

- Slack機器人:很多時候,開發人員需要對資源或數據庫提升存取權限,因此他們需要一種簡單的方式來請求和獲得所需的權限。

- Terraform自動化:Terraform是一種基礎設施即代碼工具,可以安全高效地構建、更改和版本控制雲端和內部部署資源。Terraform政策和基礎設施代碼/政策也可用於定義存取控制政策。它的工作方式是,工程師或支援團隊需要請求更改Terraform代碼,以獲得所需的存取權限。如果有Terraform代碼描述了相關基礎設施的群組對角色存取政策,他們希望獲得該基礎設施的存取權限,他們可以通過請求更改Terraform代碼來請求該存取權限。他們需要了解要更改哪些部分的代碼,並提交”拉取請求”以進行所需的更改,這將導致權限更改。一旦Terraform代碼更改獲得批准,它就會更改對該基礎設施的存取政策,從而更改該群組的權限。

(a) 靜態:Terraform 的狀態是靜態的,這意味著以這種方式授予的權限基本上是長期的、永久性的權限。此外,這些權限通常是授予角色的,而且是非常粗糙的(沒有細緻的定義,因為它們需要適合整個角色的需求)。這就造成了過度授權的環境。這就是為什麼在許多情況下,當需要將權限授予特定任務、人員或有限時間時,團隊選擇使用一次性權限授予來手動授予權限的原因。然而,如果這些一次性權限未被撤銷,就會在環境中產生偏差。而且由於沒有針對這些一次性的即時(JIT)權限制定流程,因此撤銷也需要手動進行,並且需要記住執行。

(b) “偏差”:(Terraform 中的偏差是指環境與 Terraform 政策不一致的情況)。因此,透過在 Terraform 之外更改存取權,您實際上是在製造偏差,因為它們無法正確對應,這使得它成為一次性權限的糟糕解決方案。對於需要高權限的任何事物,您希望它是動態的,而不是作為 Terraform 的一部分保留下來。

將 Jira Service Management 與您的雲端提供者整合:

將 Jira 與 GCP(作為雲端提供者範例)整合,可讓 IT 安全團隊能夠透過建立表單自動化服務存取票證,團隊可以在其中要求某個角色或獲得存取某個專案的權限。

手動 JIT 雲端角色:

這是一種方法,可讓工程師自助獲取所需的權限。角色需要預先定義,只要工程師屬於該群組,他或她就可以按需獲得這些權限。這可減少在任何給定時間點環境中的永久性權限,但授予的角色通常是一般的雲端管理員,而不是細緻的,因為很難事先確切地確定將需要哪些權限。

自製解決方案的問題

由於缺乏合適的工具,公司正在耗費昂貴的資源來為存取控制建立自己的解決方案。團隊成員知道他們需要利用雲端功能的解決方案,而不是他們用於內部部署的 PAM。這些解決方案耗時且公司需要建立並維護基礎架構。它們也非常有限,因為它們不是公司的主要關注點。

基於政策的管理

隨著雲端工具的採用日益增加,公司學習適應變得更加重要。工程師現在發現自己控制著新環境中的權限,這是他們之前未曾管理過的。很明顯,需要一種新的存取管理方法。

做到這一點的最快捷和最可靠的方式是利用有針對性地為新的雲端時代而設計的工具,以適合新的快節奏、動態的雲端環境的方式來解決這一挑戰。這些新解決方案是基於政策的,並利用了在轉移到新的基礎架構管理方式的同時,有必要讓 IT 和運營團隊獲得更多控制權、細緻度和自動化的事實。像 Apono 這樣的雲端權限管理平台可讓組織從集中式權限管理中獲益,實施動態的基於角色的存取控制,監控和審計特權用戶活動,並有效降低安全風險。

最後的想法

除了我們目睹的環境控制和存取管理的轉移之外,組織還在將更多所有權委派給工程師本身。這意味著為工程團隊提供對他們的代碼的更多控制權 – 一直到生產環境。然而,隨之而來的是需要僅給予他們對環境的細緻控制權,並提供對其特定範疇的存取管理,而不會給團隊帶來管理/授予存取權的負擔。這導致運營團隊尋找解決方案來解決在環境中委派存取管理的需求。解決新環境中特權權限管理挑戰的新解決方案和平台也需要將此考慮在內。

最後,我認為思維方式的轉變已經發生了幾年。然而,我們現在才意識到其中的一些影響。其中之一就是特權存取挑戰的轉移,以及隨之而來的一切。看到中小型到大型公司為自己創建了許多內部解決方案,讓我們了解到這個不斷發展的市場並沒有得到十多年來一直存在的平台所解決。